KONFIGURASI VPN SERVER – UBUNTU SERVER

Dalam era digital, komunikasi melalui jaringan komputer memegang peranan penting. Maka dalam hal ini keamanan data bisa terganggu dimana ketika anda menggunakan internet publik si penyedia layanan internet (ISP) dapat dengan mudah mengakses ataupun mencuri informasi-informasi dalam data, karena seperti yang diketahui bahwa ISP ini nantinya akan menjadi jembatan utama antara perangkat anda dan internet. ISP akan menetapkan IP address khusus ke perangkat anda serta melacak semua website yang anda buka, untuk itulah diperlukan sebuah teknologi VPN pada jangkauan LAN anda.

VPN atau Virtual Private Network merupakan sebuah koneksi private melalui jaringan publik artinya teknologi yang memungkinkan para penggunanya dapat tersambung ke layanan internet secara pribadi. Lebih jelas nya bisa dijabarkan bahwa dari kata virtual network berarti jaringan yang terjadi hanya bersifat virtual, tidak ada koneksi jaringan secara nyata antara 2 titik yang akan berhubungan. Sedangkan untuk kata private ini mengacu pada jaringan yang bersifat private dimana tidak semua orang bisa mengaksesnya. Hal tersebut bisa terjadi karena konsep dari teknologi VPN ini ialah dengan mengubah jalur koneksi melalui server serta menyembunyikan adanya pertukaran data yang terjadi.

Ketika menggunakan VPN, teknologi ini akan membuat jalur pribadi dengan melakukan enkripsi pada pertukaran data sehingga untuk pengaksesan internet anda akan diarahkan untuk menggunakan jaringan khusus dan tidak langsung menggunakan jaringan utama. Jadi ketika anda menggunakan koneksi publik (Hotspot), anda akan melakukan proses koneksi terlebih dahulu dengan server VPN melalui jalur pribadi (private) dan kemudian server VPN lah yang akan meneruskan website tujuan dimana tahapan ini data-data ataupun informasi tentang website yang ingin anda akses akan terenkripsi sehingga pihak ISP dan semua pengguna yang berada dalam koneksi Hotspot yang sama tidak dapat mengetahui website yang anda kunjungi dan hanya akan membaca bahwa anda telah melakukan koneksi pribadi (private) dengan server VPN.

Berikut 3 (tiga) fungsi dari VPN, diantaranya :

1. Menjaga Privasi, tugas VPN adalah mengenkripsi traffic jaringan dan merutekan koneksi internet melalui remote server. VPN memungkinkan anda menyembunyikan data online seperti IP address, lokasi, histori pencarian dan browsing, serta aktivitas download.

2. Meningkatkan Keamanan, dengan melakukan Enkripsi VPN dan penyamaran IP Address.

3. Memberikan Kebebasan Berinternet, VPN bisa mengubah lokasi virtual penggunanya jadi anda bisa membuka konten yang tidak tersedia di wilayah atau negara anda.

Persiapan

Persiapan yang harus disiapkan tentunya memerlukan server untuk melakukan konfigurasi VPN, disini kita menggunakan VPS sebagai server yang nantinya kita remote. Karena dalam membangun sebuah koneksi VPN, diperlukan sebuah server yang terkoneksi dengan IP Public sehingga dapat dilakukan remote dari jaringan publik ke jaringan lokal pada suatu lokasi. Seperti tampilan berikut adalah tampilan pada KVMPANEL dari rumahweb terlihat bahwa VPS sudah siap digunakan yaitu sebuah server dengan bentuk teknologi virtualisasi mesin ubuntu. Kita bisa mulai lakukan remote server dengan menggunakan IP Public yang sudah default dari VPS yaitu 203.175.11.239.

Untuk keterangan network disini melalui server menggunakan 2 jalur network yaitu jalur publik dan jalur private, dimana seperti yang sudah diketahui bahwa jika kita menggunakan teknologi VPN ini kita akan membuat jalur khusus antara server dengan client maka nantinya diclient ini ketika client mengaktifkan atau melakukan koneksi VPN otomatis jalur yang digunakan oleh client adalah jalur private yang hanya bisa diakses pada client yang mengaktifkan VPN. Pada saat pengoneksian antara client ke server si client akan mengarahkan ip public dari server sehingga ketika proses pertukaran data di client terjadi, teknologi VPN ini akan bekerja untuk mengubah jalur proses tersebut menjadi private dan terenkripsi karena antara server dengan client sudah terhubung dan client sudah mengaktifkan teknologi VPN.

TOPOLOGI

Konfigurasi VPN Server

· Untuk memulai melakukan konfigurasi, tentunya kita harus melakukan remote terhadap server menggunakan ip public server yaitu 203.175.11.239. Remote server dilakukan pada aplikasi PuTTY. Pada tampilan aplikasi PuTTY, masukkan ip address ubuntu server yaitu ‘203.175.11.239’ dengan jenis remot akses ‘SSH’ menggunakan port ‘22’, jika sudah klik ‘Open’ untuk mulai remote.

· Jika sudah berhasil memasuki aplikasi putty dengan menggunakan IP Address yang sesuai, maka pada tampilan ini kita akan melakukan login menggunakan user ‘root’ dan passwordnya yang sudah didapat pada saat melakukan instal pada server. Password root dapat dilihat dibagian informasi akun yang ada pada halaman VPS.

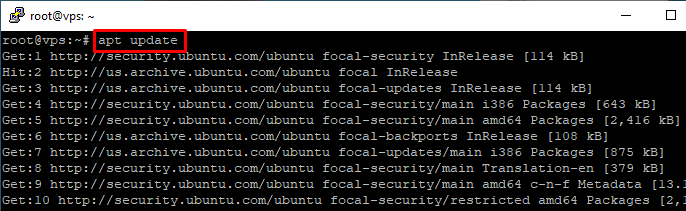

· Remote server telah berhasil dilakukan, sebelum mulai instalasi paket web server apache jalankan perintah root@vps:~# apt update, selain untuk memperbarui basis data paket, kita juga dapat melakukan pengujian pada sistem ubuntu kita bahwa sudah bisa kita lanjutkan pada konfigurasi selanjutnya dengan minimnya adanya trouble.

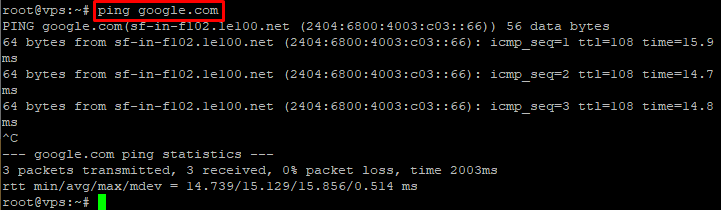

· Sebelum memulai konfigurasi, lakukan verifikasi ping ke internet terlebih dahulu dan pastikan bahwa server sudah terhubung ke internet dengan uji coba ping google.com.

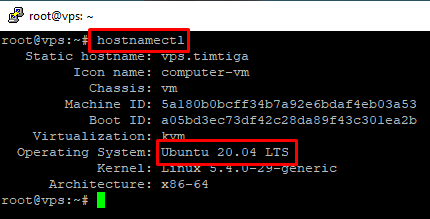

· Lakukan verfikasi juga terhadap nama host dengan perintah (hostnamectl), perintah biasanya digunakan untuk mengatur nama host diterminal bahkan tanpa membuka dan mengedit nama host suatu sistem. Dalam tampilan ini nama host yang di gunakan adalah vps.timtiga dan versi OS yang di gunakan adalah Ubuntu 20.04 LTS.

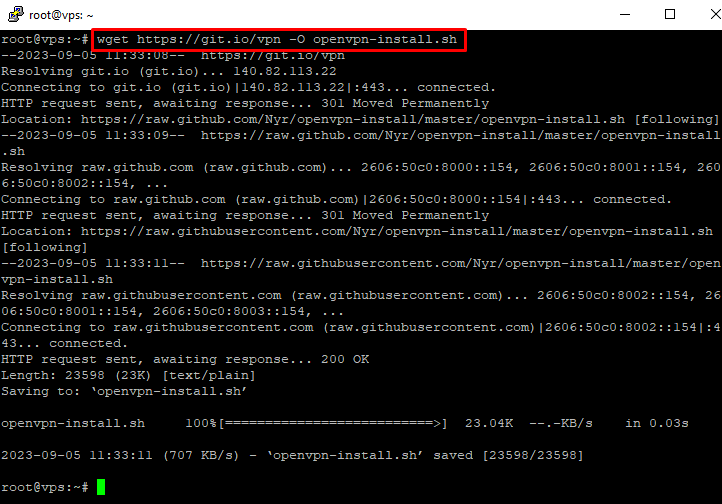

· Setelah itu, pada tahapan ini kita akan mendownload paket open VPN pada situs https://github.com/Nyr/openvpn-install dengan gunakan perintah (wget) untuk mengambil executable file yang digunakan untuk menginstall open vpn server secara otomatis root@vps:~# wget https://git.io/vpn -O openvpn-install.sh. Pastikan bahwa pengunduhan paket OpenVPN telah berjalan 100% yang artinya paket-paket OpenVPN sudah berhasil terunduh.

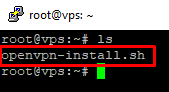

· Berikut adalah tampilan dari verifikasi donwload paket OpenVPN yaitu file openvpn-install.sh yang berhasil terinstall didalam direktori root.

· Melakukan modifikasi execute, artinya kita akan melakukan pengubahan terhadap permission pada file openvpn-install.sh menjadi execute dengan menggunakan perintah (chmod +x openvpn-install.sh).

· Berikutnya jalankan file openvpn-install.sh untuk menginstal OpenVPN Server dengan perintah root@vps:~# ./openvpn-install.sh.

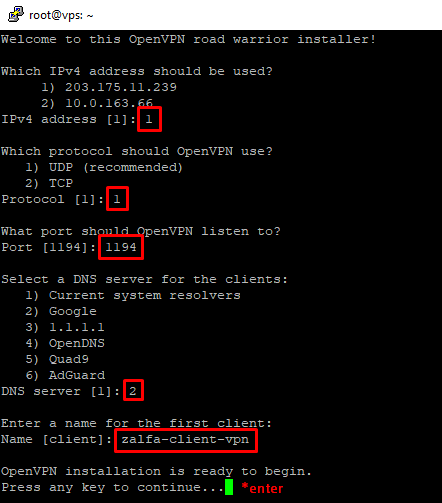

· Pada proses instalasi nantinya akan muncul notifikasi untuk proses membuat VPN Server dan file konfigurasi Client seperti tampilan berikut.

- IPv4 Address

Pada bagian IP Address kita akan diminta untuk memilih IP Address yang akan digunakan, dipercobaaan kali ini kita gunakan IP Publik dari VPS yaitu nomor 1 dimana IP ini nantinya akan digunakan untuk koneksi yang dijadikan tunneling.

- Protokol

Pada bagian protokol kita akan diminta untuk memilih protokol yang akan digunakan, disini protokol untuk vpn menggunakan protokol UDP (User Data Protocol). Protokol UDP ini merupakan salah satu jenis protokol internet yang memungkinkan sebuah perangkat lunak pada komputer bisa mengirimkan pesan ke komputer lain melalui jaringan tanpa perlu ada komunikasi awal.

- Port

Pada bagian port kita akan diminta untuk memilih port yang akan digunakan, disini port untuk vpn menggunakan 1194 karena port ini untuk OpenVPN dengan protokol UDP. Melalui port ini lah lalu lintas berjalan dengan aman melalui terowongan terenkripsi.

- DNS

Pada bagian DNS kita akan diminta untuk memilih DNS yang akan digunakan, disini DNS untuk vpn menggunakan Google.

- Nama Client

Pada bagian ini, lakukan pemberian nama client sesuaikan dengan nama yang diinginkan, misalnya zalfa-client-vpn.

- Setelah itu, tekan enter dan skrip akan berjalan secara otomatis untuk memulai instalasi.

· Jika proses instalasi sudah selesai, jalankan service pada file OpenVPN dengan perintah (systemctl start openvpn-server@server.service) dan lakukan verifikasi dari perintah tersebut dengan mengecek apakah service dari file OpenVPN sudah berjalan atau belum dengan memastikan bahwa status nya active (running) menggunakan perintah (systemctl status openvpn-server@server.service).

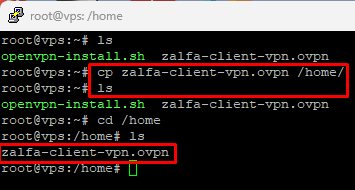

· Melakukan copy terhadap file key yang ada di root dengan file zalfa-client-vpn.ovpn ke folder home yang ada pada direktori cd /root/, caranya dengan menggunakan perintah (cp zalfa-client-vpn.ovpn /home/) artinya kita telah mengcopy file tersebut didalam direktori home untuk verifikasinya bisa gunakan perintah (ls) pada direktori home.

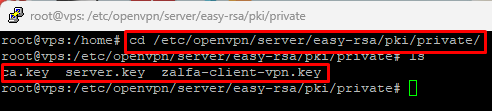

· Lakukan juga verifikasi key pada folder /etc/openvpn/server-rsa/pki/private menggunakan perintah (cd) untuk berpindah direktori dan pastikan file tersebut sudah digenerate secara otomatis.

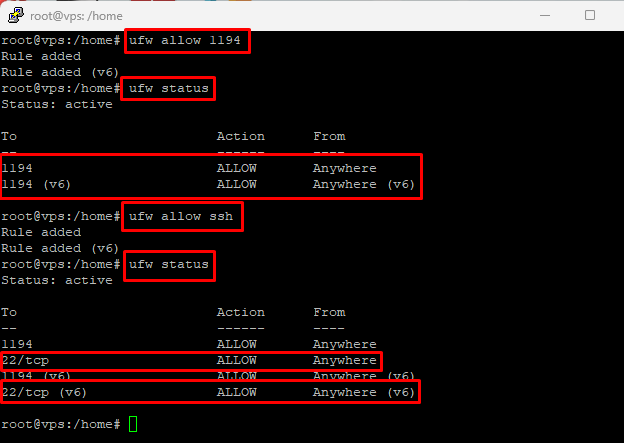

· Melakukan pengecekkan terhadap status firewall yang berada pada direktori home dengan perintah (cd /home) untuk pindah direktori. UFW ini merupakan salah satu fitur front end iptables pada ubuntu yang dapat digunakan untuk melakukan konfigurasi sistem firewall yang berfungsi sebagai menyaring data dan membuat aturan data yang boleh masuk atau keluar dari sebuah sistem komputer. Maka jika ingin melakukan pengecekkan status UFW ini dapat ketikkan perintah (ufw status), bisa terlihat bahwa pada tampilan berikut status masih dalam keadaan tidak aktif (inactive) karena kita ingin menggunakan sistem UFW ini untuk konfigurasi firewall maka bisa kita aktifkan UFW nya dengan perintah (ufw enable) nantinya muncul skrip konfirmasi ketikkan (y) untuk lanjutkan prosesnya. Setelah itu bisa lakukan verifikasi status ufw lagi dengan perintah (ufw status) pastikan bahwa status telah aktif artinya sistem ufw sudah bisa kita jalankan.

· Jika ufw sudah dipastikan aktif, gunakan perintah berikut untuk penyettingan lebih lanjut terhadap sistem ufw ini,

- (ufw allow 1194) -> untuk mengizinkan koneksi klien VPN ke server OpenVPN.

- (ufw allow ssh) -> untuk mengonfigurasikan firewaal UFW agar mengizinkan koneksi SSH masuk.

· Lakukan verifikasi apakah IP tunnel OpenVPN pada server dengan mengecek IP Address tunneling yang bertambah secara otomtasi dengan menggunakan perintah (ip a), terlihat pada tampilan berikut IP Address yang didapat oleh tunnel yaitu (10.8.0.1/24).

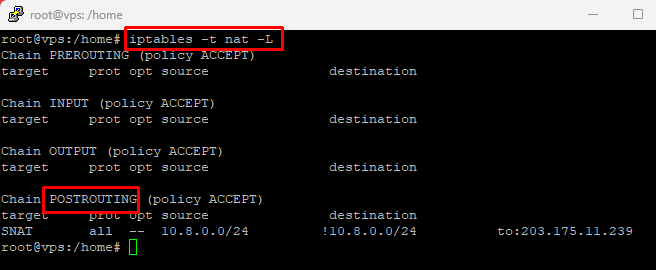

· Lakukan verifikasi juga pada link iptables dengan perintah (iptables –t nat –L), perintah ini digunakan untuk melihat daftar aturan penerusan (port forwading) yang ada pada tabel NAT di firewall ubuntu. Pada tampilan berikut menyatakan bahwa pada Chain POSTROUTING. Chain POSTROUTING ini adalah salah satu rantai aturan dalam tabel NAT yang mengatur modifikasi paket-paket data sebelum mereka meninggalan sistem dan untuk (Policy Accept) ini merujuk pada keputusan default yang diambil ip tables jika ada aturan yang cocok dalam rantai ini.

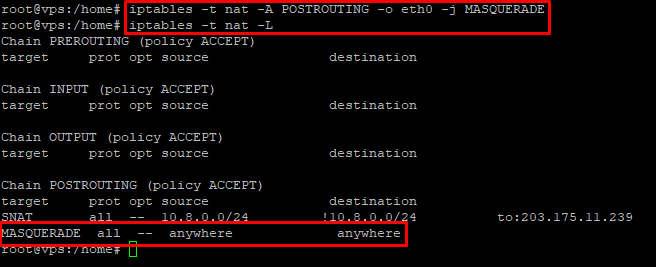

· Jangan lupa lakukan penyettingan terhadap IP Firewall NAT terlebih dahulu supaya client dapat terkoneksi ke internet dengan perintah root@vps:/home# iptables –t nat –A POSTROUTING –o eth0 –j MASQUERADE, lalu lakukan verifikasi settingan ip firewall tadi dengan perintah (iptables –t nat –L) pastikan bahwa statusnya MASQUERADE anywhere.

Verifikasi pada windows 10 (Fisik)

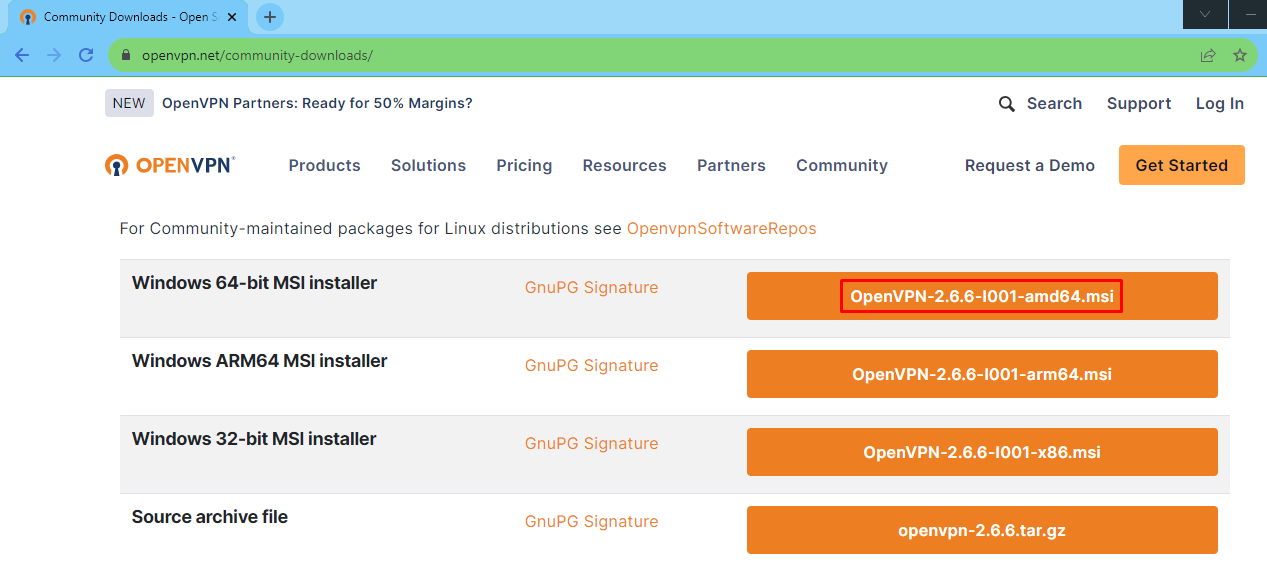

· Sebelum menghubungkan VPN pada OpenVPN Client Windows, install file OpenVPN Client terlebih dahulu pada https://openvpn.net/community-downloads/.

· Kemudian lakukan install file yang sudah didowload sebelumnya dengan double klik file OpenVPN, berikutnya akan masuk pada tampilan Setup klik (Install Now) untuk memulai instalasi aplikasi OpenVPN pada windows client ini.

· Untuk aplikasi transfer file nya kita menggunakan aplikasi Winscp bisa download pada situs : https://winscp.net/eng/download.php. Pada tampilan berikut adalah tampilan aplikasi Winscp yang sudah selesai didownload, bisa langsung kita gunakan untuk transfer file ke server dengan cara klik dibagian (New Site) dimana aplikasi Winscp ini digunakan untuk mengcopy file zalfa-client-vpn.ovpn ke laptop dan dalam new site ini kita akan setting dibagian session untuk login kedalam server agar direktori laptop dapat terhubung dengan server.

- File protocol : SFTP -> SSH File Transfer Protocol digunakan untuk mendowload atau mengupload file ke internet dimana dengan SFTP ini data dapat ditransfer secara aman menggunakan enkripsi dan data file teks yang jelas tidak akan ikut ditransfer.

- Hostname : 203.175.11.239 -> ip public server.

- Port number : 22 -> port default ssh untuk melakukan remote.

- Username : root, password : (password root).

- Login -> untuk mulai melakukan copy file zalfa-client-vpn.ovpn.

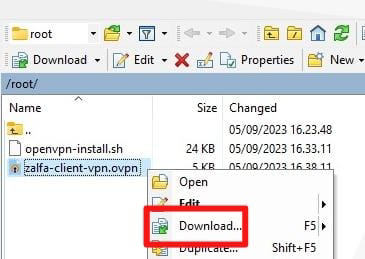

· Pada bagian sebelah kanan masuk ke direktori home dan lakukan download terhadap file zalfa-client-vpn.ovpn dengan cara klik kanan pada file tersebut dan pilih (Download).

· Berikutnya tentukan destinasi file yang didownload, dalam hal ini saya akan meletakkan file tersebut pada direktori (C:\Users\USER\Documents\*.*) jika sudah bisa klik OK.

· Terlihat pada tampilan berikut ini yaitu sebelah kiri bahwa file zalfa-client-vpn.ovpn telah berhasil didownload pada direktori yang sudah ditentukan.

· Verifikasi kembali pada laptop dengan mengecek file zalfa-client-vpn.ovpn di (C:\Users\USER\Documents\*.*).

Verifikasi Client Windows

· Uji coba koneksi internet terlebih dahulu dari arah client dengan cara melakukan ping di Command Prompt (ping 8.8.8.8).

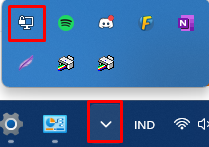

- Pastikan OpenVPN sudah muncul ditaskbar paling bawah sebelah kanan seperti tampilan berikut, lalu double klik aplikasi tersebut.

- Langkah berikutnya yaitu Import file zalfa-client-vpn supaya dapat terkoneksi ke jaringan VPN yang sudah dibuat. Dengan cara :

- Klik ikon OpenVPN lalu Klik Import > Import file

- Pilih file zalfa-client-vpn Klik Open.

- Berikut tampilan notifikasi bahwa file sudah berhasil di import

· Klik kanan pada aplikasi OpenVPN tersebut sebelum itu pilih file zalfa-client-vpn dan pilih Connect.

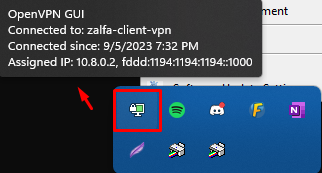

· Verifikasi pada client windows dimana sudah mendapatkan ip tunnel dari server yakni (ip 10.8.0.2).

· Pastikan statusnya connect dan success dan mendapatkan ip tunnel dari server.

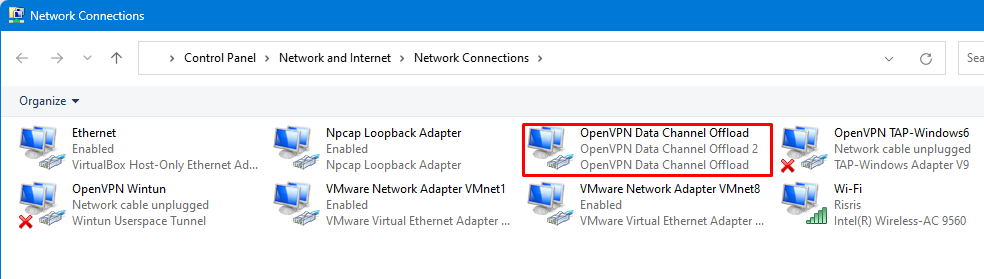

· Verifikasi pada interface akan bertambah secara otomatis pada adapter laptop.

· Verifikasi ip address tunnel pada client dimana sudah mendapatkan ip address tunnel dari server dengan mengecek ipconfig pada CMD.

· Lakukan verifikasi ping dengan pastikan koneksi dari client sudah bisa terhubung ke internet.

· Cek status openvpn dengan cara klik kanan show status.

· Berikut adalah tampilan dimana menunjukkan status sudah Connected dan Success dan mendapatkan IP tunnel dari server.

Setelah mempelajari apa itu VPN dan bagaimana cara kerjanya, semoga kita dapat memahami kelebihan dan kekurangan dalam menggunakan VPN. VPN adalah jaringan virtual untuk meningkatkan keamanan koneksi saat beraktivitas di internet. Faktanya, memang VPN itu berperan penting dalam menjaga privasi kita selama berada di internet. Jika kita ingin data-data kita selalu aman, maka gunakanlah VPN mulai dari sekarang.